ネットワーク・セキュリティからセキュアなネットワークへ

ハイブリッド・ワークのためのエッジレス、マルチクラウド、マルチデバイスのコラボレーションの新時代が到来し、境界を越えた新しいネットワークが生まれました。新しいネットワークを使用するハイブリッド・ワーク・モデルがますます重要性を増し、連鎖的な攻撃対象領域に対処することが組織にとって不可欠となっています。巧妙化するサイバー脅威には、攻撃を受けてから対応するタイプのセキュリティ措置や境界ファイアウォールでは、もはや対応できません。この対応策に替わり、基盤となるネットワーク・インフラストラクチャの隅々にまで行き渡るセキュリティが必要です。

セキュリティ対策を事後対応型から事前対応型のアプローチへと転換し、大規模なデータ侵害が生じる前に脅威を確実に検出して緩和する、コンテキスト対応の継続的なネットワーク監視を行う必要があります。

新しいネットワークの安全を確保するゼロトラスト

ゼロトラスト・ネットワークによるアプローチは、堅牢なサイバーセキュリティ・エコシステムを構築しようとする現代の組織にとって最優先の課題です。ゼロトラスト・セキュリティでは、明示的な信頼性という前提に基づき、エンタープライズ・ネットワーク上のあらゆる活動を、どのデバイス、アプリケーション、ユーザーがどのリソースにアクセスする場合でも、完全に可視化し、制御します。

このパラダイム・シフトを受けて、ネットワーク・インフラの中枢部分にセキュリティを組み込む大企業が増えています。セキュリティをネットワーク・レイヤに実装すれば、運用コストと複雑さを軽減すると同時に、幅広い攻撃対象領域から入り込む脅威を効果的に追跡し、適切に対応できます。

ゼロトラスト・ネットワーキング

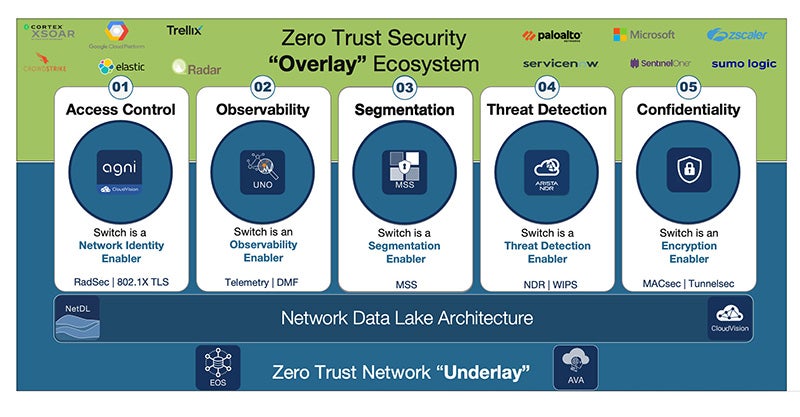

アリスタのセキュリティ・ソリューション・スイートは、お客様のゼロトラスト成熟戦略を加速させます。アリスタは、CISAゼロトラスト成熟度モデル に基づき、CISAがネットワークに推奨する重要機能であるネットワーク・セグメンテーション、ネットワーク・トラフィック管理、トラフィック暗号化、ネットワーク耐障害性、可視化と分析、自動化とオーケストレーション、ガバナンスのすべてをサポートしています。

実際、ネットワークはあらゆる組織のCISAゼロトラスト成熟化の取り組みの中心に据えることができます。

ネットワークは広範囲をカバーします。すべての通信がどこかの時点でネットワークを経由するので、可観測性、脅威検知、アクセス制御を透過的に実現できます。これにより、簡単には「ゼロトラスト化」できない従来のデバイス、ワークロード、データ・ストアのリスクを軽減できます。ネットワークのゼロトラスト化を実現すれば、全体的なゼロトラストの取り組みをスピードアップさせ、データやワークロードといった他の領域のより困難な課題に対処するための時間を稼ぐことができます。

ネットワークは、デバイスが管理対象か、管理対象外かを区別しません。その代わりに、個々のデバイスを特定し、どのような種類のどこにあるデバイスにも認証と承認のポリシーを適用できます。

ネットワークは、デバイス、ワークロード、ユーザー、データなどよりはるかに均質です。TCP/IPなどのプロトコルは汎用的であり、複雑さを伴う各種オペレーティング・システムやアプリケーション・サーバー・ソフトウェアとは異なります。

もちろん、ネットワークの盲点を指摘して反論する人もいるでしょう。たとえば、ネットワーク・トラフィックをバックホールせず、インターネットに直接ルーティングするリモート・エンドポイントやブランチなどの存在です。これらの仕組みは組織の従来のネットワークに達しない場合があるので、組織のゼロトラスト・コントロールで検出できない可能性があります。そのため、ゼロトラスト・ネットワーキング・アーキテクチャは強力なネットワーク・アンダーレイの役割を果たす必要があり、エンドポイント脅威検出・対応やゼロトラスト・ネットワーク・アクセス・テクノロジーのような補完的なセキュリティ・オーバーレイ・ソリューションとの緊密なワークフロー統合をサポートする必要があります。

アリスタはユニバーサルなゼロトラスト・ネットワーキングを可能に

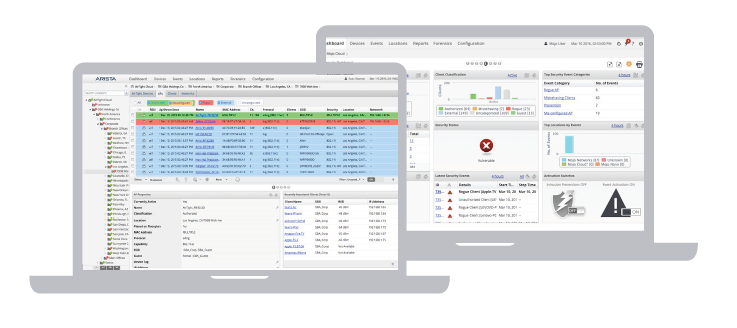

ユニバーサル・クラウド・ネットワーク(UCN)アーキテクチャで実証されているように、アリスタは、設計段階からセキュアなネットワークの構築を支援します。アリスタのゼロトラスト・ソリューションは、ネットワーク全体のセキュリティ態勢をリアルタイムで可視化して対応する統合アーキテクチャを提供するため、いくつかのネットワーク監視ツールやセキュリティ・ツールは不要になります。アリスタの他にない特長は、このような機能をキャンパス、データセンター、クラウドなど多様なネットワークに提供できることです。

アリスタのマルチドメイン・セグメンテーション・サービス(MSS) は、エンドポイントまたはアプリケーションのIDを中心に定義されたマイクロ境界に基づいてきめ細かなセキュリティ・ポリシーを提供する包括的なマイクロセグメンテーション・ソリューションです。

MSSは、複数のネットワーク・ドメイン間で一貫性のあるアーキテクチャを提供し、特定のネットワークやエンドポイントのどちらにも依存せず、Arista EOS搭載スイッチ内でワイヤスピードのステートレス・ポリシー分散適用を実行するか、トラフィックをステートフルL4-7インスペクション用にサードパーティ・ファイアウォールにリダイレクトすることができます。Arista MSSはこのようにしてラテラル・セグメンテーション機能を実現できるため、その用途のために明示的に展開すべきだったファイアウォールからこの機能をオフロードできます。

また、Arista MSSは、外部ソースに接続してエンドポイントとワークロードを動的に識別してタグ付けすることで、マイクロ境界の管理も自動化します。この情報を取得するために、Arista MSSは、NAC、CMDB、IPAM、サーバー仮想化システムなどのさまざまな外部ソースに接続できます。

ネットワーク・トラフィック管理

ネットワーク・トラフィック管理機能に求められるのは、まずアプリケーションを特定してから、最適なユーザー・エクスペリエンスに合わせて分類する能力です。この機能は、サービス品質や帯域幅の予約と、きめ細かな監視ポリシーを通じて実現されます。Arista EOSは、強力なサービス品質機能に加えて、他のアプリケーションとの比較で、ネットワーク内の適切な優先度に合わせてトラフィックを分類する機能を提供します。Arista DANZ Monitoring Fabric(DMF) を利用することで、ITオペレーターは物理環境、仮想環境、コンテナ環境の完全な可視化を実現し、すべてのユーザー、デバイス/IOT、アプリケーションのトラフィック(垂直型および水平型)を広範囲にわたって監視できます。ホップ・バイ・ホップの詳細な可視化、予測分析、スケールアウト型のパケット・キャプチャが1つのダッシュボードに統合されているため、これまでに類を見ない可観測性を実現し、ネットワークとアプリケーションのパフォーマンスの問題を監視、検出、トラブルシューティングできるだけでなく、セキュリティ侵害や他の障害の根本原因の検出をスピードアップできます。

トラフィック暗号化

アリスタのネットワーク・インフラは、MACsecやTunnelSecなどの暗号化機能をネイティブにサポートします。スイッチに実装されているこれらの機能を利用して、従来のアプリケーションやワークロードとの間でやり取りされるデータを暗号化できます。従来のシステムを変更する必要はなく、代わりにネットワークを利用して、不正アクセス、傍受、改ざんからデータを保護します。

TunnelSecは、IPSecやSSL/TLSなど業界標準のプロトコルを使用して、パブリック・インターネットを含む、あらゆるネットワークでセキュアなトンネルを確立し、リモート・ロケーション間のセキュアな通信やデータ交換を実現できます。支店やデータセンターが複数あり、パブリック・ネットワーク経由でセキュアに通信する必要がある組織にとって、この機能は特に有効です。

MACsecはネットワーク・スタックのリンク・レイヤで動作し、キャンパスまたはデータセンターのネットワーク・デバイス間でのデータ暗号化を提供します。MACsecは、データセンター内など同じ物理ネットワーク上にあるデバイス間のセキュアな通信に使用されます。

ネットワーク耐障害性

Arista EOSとCloudVisionは、継続的なアプリケーション・デリバリと優れたパフォーマンスを実現するための最新のアプローチです。ゼロトラストのコンテキストで耐障害性の鍵となるのは、ネットワークの需要に応じて動的に拡張または縮小する機能です。これはたとえば、需要が増えているときや、可用性が脅かされているときに、ユーティリティ・クラウドの枠を広げて利用することを指します。同様に、ネットワーク運用で障害復旧サイトやバックアップ・データセンターのキャパシティを利用することもできます。アリスタのCloud VisionとEOSは連携して、あらゆるパブリック・ユーティリティ・クラウドに動的なオンボーディングと接続をセキュアに提供し、パフォーマンスを最適化します。多くの場合、ゼロトラスト成熟度を高めようとする組織は、EVPNなどの強力なEOS機能を利用して、アクティブ/アクティブ構成のデータセンターを展開します。これにより、キャパシティ全体を単一の仮想データセンターとして提供しながら、地理単位のフォールト・トレランスを実現します。そしてCloudVisionは、従来のデータセンターとハイブリッド・クラウドの両方に一元的な管理機能を提供します。

可視化と分析

Arista NDRはAI対応のプラットフォームで、数十億のネットワーク通信を分析して、新しいネットワーク(境界、コア、IoT、およびクラウドのネットワーク)に存在するすべてのデバイス、ユーザー、アプリケーションを自律的に検出し、プロファイル化と分類を行います。この攻撃対象領域に関する深い理解に基づいて、これらのエンティティに対する脅威と、エンティティからの脅威を検出し、迅速な対応をするために必要なコンテキストを提供します。

Arista NDRは、既存の展開済みスイッチをネットワーク・セキュリティ・センサーとして利用し、エンタープライズ全体に可視化と分析機能を提供します。その結果、追加のネットワーク・タッピング・インフラやネットワーク可視化ソリューションを展開しなくても、既に展開済みのインフラを利用して、幅広い状況認識機能からメリットを得ることができます。これは、キャンパスまたはブランチ・ロケーションで特に重要です。このようなコンポーネントの展開や保守は、専用のラック・スペースやローカルITに関する専門知識なしでは複雑で難しいことがあるからです。

自動化およびオーケストレーション機能

Arista CIパイプラインは、Arista CloudVisionプラットフォームが提供する可視化を基盤として構築され、ネットワークとセキュリティの運用を管理する高度なCI環境を提供します。この機能と、Arista Validated Designs(AVD)を組み合わせることで、ネットワークおよびセキュリティ運用ワークフローの自動化を大幅に簡素化、強化できます。

ガバナンス機能

CloudVision Arista Guardian for Network Identity™(CV AGNI)は、SaaS型のネットワーク・アクセス制御(NAC)ソリューションであり、有線および無線ネットワークのユーザー、関連デバイス、IoTのネットワークIDに関するオンボーディングと継続的なガバナンスを簡素化します。CV AGNIは、Microsoft Azure ADやOktaといった既存のIDプロバイダーを利用します。これは効果的なゼロトラスト・アーキテクチャに不可欠なPolicy Decision Point(PDP)とPolicy Enforcement Point(PEP)の役割を果たします。CV AGNIは、Arista NDRのデータと、エンドポイント脅威検出・対応ソリューションなどのサードパーティ・テクノロジーに基づいたリアルタイムのポスチャ評価を利用して、動的な承認を実行します。この評価と組織が定義したポリシーに基づいて、承認されなかったエンティティやセキュリティ・ポリシーに違反するエンティティを自動的に隔離できます。

統合セキュリティ戦略による新しいネットワークの保護

ネットワークがこの20〜30年で進化したのに対し、ネットワーク・セキュリティはまだ進化していません。サイロ化された従来のモデルが依然として存続しており、キャンパス、ブランチ、データセンターのネットワーク全体の可視化は不十分なままです。ほとんどの組織は、多様なサイバー・セキュリティ・ソリューションを継ぎ合わせて既知の脅威に対抗しています。アリスタのソリューションは、さまざまなネットワークをスケーリングおよびサポートするように設計されています。アリスタのセキュリティ・アプローチを活用すると、スケーラブルなアドミッション・コントロール、暗号化、セグメンテーションのアプローチを使用して適用とアクセス制御のメカニズムをセットアップでき、攻撃ライフサイクルのできるだけ早い段階で悪意ある活動を検出する分析を可能にし、マイクロセグメンテーション機能から自律的な対応と是正措置ガイダンスを提供できます。アリスタのセキュリティ・ソリューションは、難しい設定なしで利用できるインフラストラクチャの他の部分との自動統合をサポートするとともに、必要な意思決定支援データを人間のアナリストに提供します。

可視化、検出、保護の強化

組織のインフラストラクチャには、デスクトップ、ラップトップ、IoT、OT、クラウド、SaaS、テレワーク、サプライチェーン・システム、契約業者のデバイスなど、さまざまな機器がシームレスに接続するようになり、このような「新しい」ネットワークの可視化、検出、対応がますます重要になっています。ネットワーク脅威検出・対応(NDR)テクノロジーは、今日のセキュリティ脅威の緊急課題に対処するように設計されています。

Arista NDRによる新しいネットワークの保護

Arista NDRが選ばれる理由

Arista NDRは、AVA Sensorを搭載し、データセンター、キャンパス、IoT(モノのインターネット)、クラウド・ワークロード・ネットワークの全体かつ詳細なネットワーク分析を提供します。これらのセンサーは、NDR機能が組み込まれたAristaスイッチから、スタンドアロン、仮想、クラウドベースの製品まで、さまざまなフォーム・ファクタで利用できます。センサーは、セキュリティに関連するレイヤ2~レイヤ7のデータをAVA Nucleusに送り、そこでAIドリブン型の検出モデルを組み合わせて悪意ある活動が検出されます。AVA Nucleusは、完全にオンプレミスで利用することも、AristaクラウドでSaaS機能として利用することもできます。また、人工知能を使用して脅威ハンティングとインシデント・トリアージも自動化し、意味のないアラートを大量に生成するのではなく、エンドツーエンドの攻撃分析をユーザーに提示します。アナリストは1つの画面で調査と修復のオプションを使って、攻撃の全体像を把握できます。自分で全体像を苦労して組み立てる必要はありません。

ユースケース

|

検出 |

対応 |

状況認識 |

脅威ハンティング |

|---|---|---|---|

| AIを活用して内外の攻撃から意図や行動に悪意がある脅威を検出して優先度を決定し、これらの攻撃をMITRE ATT&CKフレームワークにマッピングします。 | AVAはエンティティ、時間、プロトコル、および攻撃ステージからフォレンジックにインシデントを相関付け、「状況」を明らかにし、迅速な脅威対応に必要なすべての意思決定支援データを提供します。 | Arista NDRは、オンプレミス、クラウド、またはSaaS、あるいは管理対象と管理対象外(契約業者やその他のサードパーティ)の区別なく、IT、OT、またはIoTの環境でエンティティを学習し、追跡します。 | 豊富なデータセットとクエリ機能で、強力な脅威ハンティング・ワークフローを提供します。AVAは人間のアナリストから1つのヒントを受け取り、短時間でキルチェーン全体を自律的に検出できます。 |

詳しくは、Arista NDRの データシート および ホワイトペーパー をダウンロードしてください。

アリスタのAwake Labsは、お客様の侵害対応ニーズに合わせて調整された包括的なセキュリティ戦術、運用、およびアドバイザリーのソリューションを提供します。このチームは、世界で最も重大な侵害行為への対応を含め、合計200人年を超えるセキュリティ対応経験を有します。ネットワーク脅威検出・対応、デジタル フォレンジック、脅威ハンティングはArista NDRの機能の重要なコンポーネントであり、マルウェア以外の脅威や内部脅威に対する保護と調査ワークフローのサポートを提供します。

3分間のArista NDRデモをご覧ください

Arista NDRは数時間でデプロイでき、組織のゼロトラスト戦略を加速します。Arista NDRは他のAristaテクノロジーやお客様の既存のセキュリティ投資とシームレスに連携するので、セキュリティ・チームはエージェント、手動による設定、長いトレーニング期間を必要とせずに、組織におけるリスクの高いインシデントや侵害されたエンティティを迅速に特定できます。

セキュアなネットワークとネットワーク・セキュリティ

|

|

|

|

|---|---|---|

| 最新の脅威には、正当な業務活動に紛れ込むものが多くあります。従来型のセキュリティ・ツールはマルウェアを対象とするため、このような活動に基づく脅威の多くを見逃します。 | 従来型のセキュリティ・システムは、点と点を結んで攻撃の全容を把握することができず、路上に点々と残るパン屑をそのまま放置するため、アナリストがこれを分析して1本の線にしなくてはなりません。 | 企業のセキュリティ・チームがあらゆる脅威を可視化する、悪意を検出する、または効果的に対応するためにインサイトを取得することに失敗すると、組織はサイバー攻撃に極めて脆弱な体質となるでしょう。 |

ネットワークとセキュリティを統合する方法をご覧になるには、デモを予約してください。

AristaのAwake Labsチームがインシデントの解決をお手伝いします。今すぐお問い合わせください。Arista NDRについて詳しくは、こちらをご覧ください。

当社のブログでネットワーク・セキュリティとArista NDRプラットフォームの詳細についてお読みください。

NDR をフォローしましょう!

アリスタは、今日のペリメータレス(境界のない)エンタープライズ・ネットワークが抱える新しいセキュリティ課題とクライアントの急増に対応するために、リモートや地理的に分散した場所にあるネットワーク、ユーザー、デバイスを結び付ける新しいAIドリブン型ネットワークIDサービス、Arista Guardian for Network Identity(AGNI)を提供します。この新しいAGNIプラットフォームは、アリスタのフラッグシップ・プラットフォームであるCloudVisionを基盤とし、ユーザーとその関連エンドポイント、IoTデバイスのスケーラビリティ、簡素性、セキュリティを大幅に向上させます。

ご案内ビデオ:Arista Guardian for Network Identityの紹介

CloudVision AGNIは、先進的な設計原則、クラウド・ネイティブなマイクロサービス・アーキテクチャ、機械学習/人工知能(ML/AI)技術を採用し、管理タスクを大幅に簡素化して複雑さを解消します。さらに、最新のネットワーク要件を満たす包括的な各種機能を提供します。

CloudVision AGNIは、無線の一意の事前共有鍵および802.1Xデジタル証明書によるシングル・サインオン(SSO)を使用したシンプルなセルフサービス・オンボーディングと、クラウド・ネイティブのPKIインフラストラクチャによる完全な証明書ライフサイクル管理、認証とセグメンテーション、動作のプロファイル化、すべての接続デバイスの可視化を実現します。AGNIは、Okta、Google Workspace、Microsoft Azure、OneLogin、Ping Identityなど、すべての主要なIDプロバイダと連携します。一元的な可視化と管理を実現するために、デバイスは検出されてプロファイル化され、グループに分類されます。

CloudVision AGNIは、安全性の高いTLSベースのRadSecトンネルを通じて、ネットワーク・インフラストラクチャ・デバイス(有線スイッチや無線アクセスポイント)に統合されます。安全性の高い暗号化されたトンネルは、分散ネットワーク環境で行われる通信を完全に保護します。このメカニズムにより、AAAワークフローの安全性は、暗号化されていない従来のRADIUS環境のワークフローと比べて大幅に向上します。AGNIは、さまざまなアリスタ製品と連携して、重要なユーザー・コンテキストやクライアント・コンテキスト、安全なグループ・セグメンテーション(MSS-G)、認証テレメトリ・データを交換します。また、高度なプロファイリングや、ポスチャ、ネットワーク・インベントリ・データをフェッチしたりコンシュームすることで、包括的なポリシー管理と、ネットワーク・セキュリティに関するインサイトを提供できます。このプラットフォームは、APIファーストのアプローチを採用しているため、サードパーティ・ソリューションとシームレスに連携し、ユーザーおよびクライアントのコンテキスト、認証テレメトリ、エンドポイント保護ステータスを交換することができます。AGNIはアリスタの一意の事前共有鍵(UPSK)のソリューションをサポートし、BYOD、IoT/IoMT、ゲーム機器に対する安全な認証メカニズムを実現します。AGNIは、幅広いクライアント・デバイスに対応するために機能セットを拡張し、キャプティブ・ポータル認証とMBA認証をサポートしています。

AGNIは、Arista NDRや他のサードパーティ製XDRおよびEDRソリューションと連携して、ポストアドミッション・コントロール機能を実現します。

Edge Threat Management

クラウド・マネージドのセキュリティと接続性をネットワーク・エッジに提供

Edge Threat Managementは、セキュリティ・オーケストレーションの包括的なアプローチです。Edge Threat Managementは受賞歴のあるNG Firewall、Micro Edge、ETMダッシュボード製品で構成され、ネットワーク上のすべてのデバイス、アプリケーション、イベントを保護、監視、制御する機能をITチームに提供します。このフレームワークにより、管理者は一貫性のあるセキュリティ体制をデジタル攻撃対象領域全体に適用して、分散したネットワーク、ハイブリッド・クラウド環境、IoT、モバイル・デバイスを制御できます。

ご案内ビデオ: Arista Edge Threat Management

包括的なネットワーク・セキュリティ・ソリューション

Edge Threat Managementは、ネットワーク、セキュリティ、最適化コンポーネントを統合して、コアからクラウド、ネットワーク・エッジに至るまで、接続された組織のニーズに対応します。

NG Firewall

統合脅威管理機能でネットワークを保護、監視、管理

強力なポリシー管理ツールで商用クラスのセキュリティとアクセスのポリシーを特定のデバイスまたはユーザーのレベルにもたらし、あらゆる業界、あらゆる規模の組織に包括的な商用グレードのネットワーク・セキュリティ・プラットフォームを提供します。

NG Firewallは、IT管理者にネットワークを監視、管理、制御するための完全なアクセスと可視化を与えるとともに、進化し続ける脅威からの保護を提供し、ネットワーク・セキュリティ実装を簡素化します。

Micro Edge

ブランチ・オフィス接続とネットワーク最適化

Micro Edgeは、ブランチ・オフィスの接続、ネットワーク・パフォーマンスの最適化、事業継続性のために設計された軽量ネットワーク・エッジ・デバイスです。

Micro Edgeは、先頭のパケットでアプリケーションを識別する高度なクラウド・コンポーネントを組み込んだ、最適な予測パス選択テクノロジーを採用しています。この高度なテクノロジーにより、Micro Edgeでは特定のアプリケーションまたはネットワーク・トラフィックのカテゴリに最適なパスを選択できます。ビジネス・クリティカルなアプリケーションに大量の帯域幅が必要となるなど、パフォーマンスが最も重要である場合、Micro Edgeは現在の実際のリンク・パフォーマンスに基づいて使用リンクをリアルタイムで決定し、トラフィックが最も効率的に利用可能な接続を利用できるようにします。

Micro Edgeは、ブランチ・オフィスのネットワークを簡素化し、コストを削減します。Micro Edgeは、小規模オフィスのニーズと予算に対応するように設計された軽量エッジ・デバイスです。

ETMダッシュボード

ゼロ・タッチ・プロビジョニングとクラウドベースの集中管理で展開と管理を簡素化

NG FirewallとMicro EdgeはいずれもETMダッシュボードに接続できるため、1台のアプライアンスも数千台のアプライアンスも簡単に構成して管理できます。

業界をリードするエンドポイント・セキュリティ・ベンダーとETMダッシュボードの連携により、管理者はリモート・ファイアウォールやブランチ・オフィス・ルーターのステータスの確認、ネットワーク上のデバイスの管理、エンドポイント保護スキャンの開始を簡単に行うことができます。

ETMダッシュボードを使用すると、ネットワーク管理者やMSPは、アプライアンスのステータス、帯域幅の使用状況、ネットワーク・トラフィックの概要をリモートで確認でき、規制遵守のために重要な管理上の変更に関する貴重な監査ログを収集したり、ソフトウェアの更新とビジネス・クリティカルなデータのバックアップを管理したりすることができます。

ハイブリッド・クラウドやマルチクラウドへの移行、モバイル・ワーカーの増加、さまざまなIT、OT、IoTデバイスの急増に対応できるように組織のデジタル・インフラストラクチャが大きく変化した結果、従来のネットワーク境界は消滅しました。同時に、攻撃者の戦術は進化し続けており、ランサムウェアや内部脅威などの侵害行為は破壊的な影響を及ぼす可能性があります。組織は、それぞれの重要なデジタル資産を囲むマイクロ境界ベースの防御を備えたゼロトラスト・ポスチャを採用する必要があります。

ゼロトラストに不可欠なマイクロセグメンテーション

ゼロトラストとは、環境内の各デジタル・リソースに対して明示的なアクセス・チェックを適用して制御する、人、プロセス、テクノロジーの枠組みです。この枠組みは、ネットワークの「内部」にあるデバイスからのアクセスというだけの理由で暗黙の信頼に依存していた従来型モデルからの脱却です。したがって、ゼロトラストを実装するには、保護する必要のある重要な資産の周囲にマイクロ境界を確立する必要があります。これにより、攻撃者のラテラル・ムーブメントを阻止して重要なデジタル資産にアクセスできないようにし、組織のリスクを低減します。

境界ファイアウォールは、組織内部の水平方向のトラフィック量と複雑さに対処するようには設計されていません。この課題を解決するために登場したマイクロセグメンテーション・ソリューションは、サブネットやVRFのような従来のネットワーク境界ではなく、エンドポイントやアプリケーションのIDに基づいてアクセス制御を確立します。ただし、これらのツールにも課題があります。これまでのネットワークベースのマイクロセグメンテーションは、キャンパスやデータセンターのネットワークに一貫性のない断片化されたアーキテクチャをもたらし、セキュリティ・カバレッジのギャップと運用の複雑さにつながっていました。また、独自プロトコルの使用による特定ベンダーのソリューションへのロックインの問題もあります。一方、エンドポイントベースのマイクロセグメンテーションは、運用管理が煩雑になり、多様なエンタープライズ・エンドポイント間の移植性が低いため、組織の攻撃対象領域の多大な部分が除外されます。

Arista MSSの標準ベースのマイクロセグメンテーション

アリスタのマルチドメイン・セグメンテーション・サービス(MSS)は、既存のマイクロセグメンテーション・ソリューションの弱点を克服し、ネットワークを効果的なゼロトラスト・ポスチャの基盤に置くための4つの重要機能を提供します。

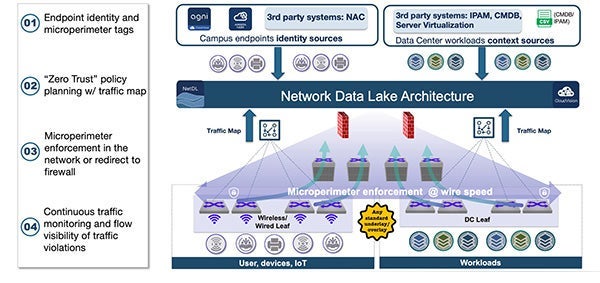

1. エンドポイントIDとマイクロ境界タグ

マイクロセグメンテーション戦略を計画する最初のステップは、エンドポイント、ワークロード、さらにはネットワークを特定のマイクロ境界タグにバインドすることです。Arista NetDLを搭載したCloudVision MSSは、外部ソースに接続してエンドポイントとワークロードを動的に識別してタグ付けすることで、マイクロ境界管理の自動化も行います。Arista MSSは、NACシステム、CMDBや、VMware vSphereのような仮想化インフラストラクチャ管理ソリューションなど、さまざまな外部ソースに接続できます。

2. トラフィック・マップを使用した「ゼロトラスト」ポリシー計画

ゼロトラスト・アーキテクチャの原則では、ネットワーク上のすべてのトラフィックにセキュリティ・ポリシーによる明示的な許可が必要です。ゼロトラスト・ポリシーを作成するには、ネットワーク上の既存のトラフィック・フローを完全に可視化する必要があります。そうすることで、ポリシーで適切なリソースを保護すると同時に、正当な業務のフローを妨げないようにします。Arista MSSは、ネットワークのさまざまな部分内および部分間のすべての通信をマッピングし、観測されたトラフィック・マップに基づいて信頼できる通信のみを許可する推奨ポリシー・セットを提供します。

3. ネットワーク内でのマイクロ境界の適用またはファイアウォールへのリダイレクト

次に、Arista MSSはゼロトラスト・ポリシーをEOS搭載ネットワーク・スイッチに配布します。スイッチは、ワイヤスピードの分散適用を自ら実行するか、トラフィックをステートフルL4-7インスペクション用にサードパーティ・ファイアウォールにリダイレクトすることができます。重要なのは、アリスタのスイッチベースの適用は、高度なタグ付けエンジンでハードウェア使用率を最適化し、スケーラビリティを最大化することにより、従来のACLベースのセグメンテーションに関連するTCAM枯渇などの課題を克服できることです。また、タグはスイッチ内部にあり、ネットワーク・インフラストラクチャ全体で共有されないため、Arista MSSは任意のマルチベンダー・ネットワークにシームレスに挿入できます。このアプローチでは、組織を単一ベンダー・ネットワークに強制する独自プロトコルも回避できます。

4. 継続的なトラフィック監視とポリシー違反の可視化

ゼロトラスト・ポリシーが展開されると、MSSはポリシー違反を監視し、ネットワークでドロップされた特定のフローを報告できます。これにより、管理者は、有効だが新しいサービスが拒否されたときにゼロトラスト・ポリシーを更新したり、トラフィック・ルール違反を試みる特定のエンドポイントを監視したりするための重要な情報を得ることができます。

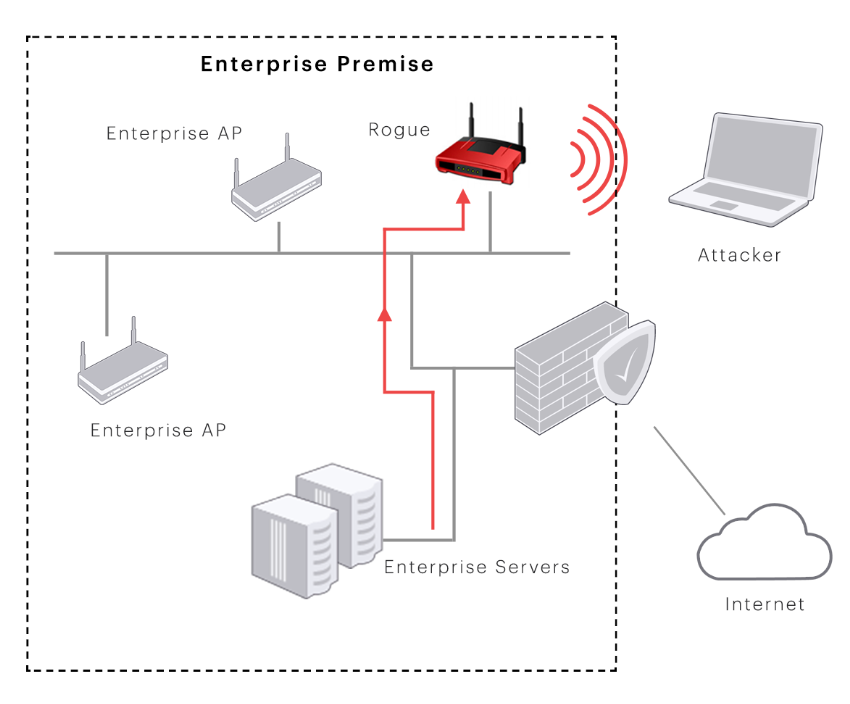

There are a number of wireless threat vectors that network managers need to defend against. One of the more common types of threats to WLANs is from rogue APs. An analysis of Wireless Intrusion Prevention Systems (WIPS) that are available today reveals that many require a high level of administration and often provide less-than-trustworthy rogue AP detection. Organizations that depend on these less capable systems often have a false sense of security as their networks are in fact vulnerable to breaches via rogue APs. Less capable WIPS are also prone to raising false alarms, which can lead administrators to ignore alerts or turn notifications off altogether, leaving their organizations unprotected. In contrast to competing WIPS offerings, the industry leading solution from Arista Networks requires a minimal amount of management overhead while providing reliable rogue AP detection and prevention.

Rogue Access Points

Rogue APs can be defined as any unauthorized AP that is connected to an authorized network. Rogue APs can appear on the enterprise network either due to naïve acts of employees or due to malicious attempts by insiders. Rogue APs are a serious threat to enterprise networks as they allow unauthorized wireless access to the private network and data, as shown in the diagram below.

Rogue AP detection approaches

A naïve way to detect rogue APs in the LAN is to declare every AP seen in the air that does not belong to the list of authorized APs as rogue. In fact, many WIPS available in the market will actually follow this approach, by default. Such an approach has the following disadvantages:

- False alarms: A security alert would be raised even if the non-authorized AP seen in the air but not actually connected to the monitored wired network and as such it does not pose any security threat

- Manual intervention:The system administrator has to manually examine the non-authorized APs visible in the air to decide which of them are actual rogue APs and which of them are external APs (i.e. neighbor APs).

- No automatic instantaneous prevention: Since it is highly undesirable to block neighbors' APs accidentally or indiscriminately, instantaneous and automatic blocking of rogue APs is not possible with such an approach.

Arista Approach

Using Arista's patented Marker Packet™ techniques, Arista Wireless Intrusion Prevention System (WIPS) automatically and quickly classifies wireless devices detected in the airspace as Authorized, Rogue and External. As a result, security administrators do not need to manually inspect devices or define complex rules to identify rogue wireless devices. This is better than the error-prone device classification integrated into most other WLAN solutions, which relies on slow and inconclusive CAM table lookups and MAC correlation, signatures, or passive wired network sniffing.

Arista WIPS focuses on the primary threat vectors and vulnerabilities that form the building blocks for all known and emerging Wi-Fi hacking attacks and tools. It offers comprehensive protection from all types of wireless threats, including Rogue APs, Soft APs, Honeypots, Wi-Fi DoS, Ad-hoc networks, Client misassociation, and Mobile hotspots.

Highlighted capabilities

- Automatically detects, blocks and locates all types of wireless threats

- Patented Marker Packet&trade techniques eliminate false alarms in 'on wire' Rogue AP detection

- Secure BYOD policy enforcement

- Off-line sensor mode for fault tolerant continuous policy enforcement

- Detects and locates 'non Wi-Fi' interference & RF jamming

- Remote troubleshooting including remote 'live packet capture'

- Management options include virtual server or cloud

Literature

- .MSS Solution Brief

- .Arista Networks Multi-Domain Segmentation Service™ (MSS)

- .Campus Design For MSS

- .Zero Trust: Accelerating Your Maturity via the Network

- .DANZ Monitoring Fabric Datasheet

- .Secure Cloud Segmentation with Arista Networks and Zscaler Solution Brief

- .Security Monitoring with DANZ

- .Security for the Cloud Data Center White Paper

- .Building Your Zero Trust Strategy with NIST 800-207 and Arista NDR

- .The 5 Levels of Autonomous Security: What level are you?

- . Top 4 Roadblocks to SOC Productivity

Case Studies

Edge Threat Management

- .Edge Threat Management Datasheet

- .Cybersecurity Incident Response Plan

- .Keeping Your Network Safe

- .Building a Cybersecurity Risk Assessment Plan

- .Employee Training: Cybersecurity 101

- .Arista ETM Healthcare Data Sheet

- .Addressing Record Breaking Cyberattacks in Schools

Video

Wireless Intrusion Prevention System (WIPS)

- .Network Detection and Response Demo – Awake in 3 Minutes

- .Innovate 2021 – Security Roundtable

- .TAG Cyber interviews Rahul Kashyap on the Technical Aspects of the New Network

- .TAG Cyber interviews Rahul Kashyap on the Business Problems & Challenges of the New Network

- .Enterprise Wide Contextual Analysis with DMF