ハイブリッド・クラウドやマルチクラウドへの移行、モバイル・ワーカーの増加、さまざまなIT、OT、IoTデバイスの急増に対応できるように組織のデジタル・インフラストラクチャが大きく変化した結果、従来のネットワーク境界は消滅しました。同時に、攻撃者の戦術は進化し続けており、ランサムウェアや内部脅威などの侵害行為は破壊的な影響を及ぼす可能性があります。組織は、それぞれの重要なデジタル資産を囲むマイクロ境界ベースの防御を備えたゼロトラスト・ポスチャを採用する必要があります。

ゼロトラストに不可欠なマイクロセグメンテーション

ゼロトラストとは、環境内の各デジタル・リソースに対して明示的なアクセス・チェックを適用して制御する、人、プロセス、テクノロジーの枠組みです。この枠組みは、ネットワークの「内部」にあるデバイスからのアクセスというだけの理由で暗黙の信頼に依存していた従来型モデルからの脱却です。したがって、ゼロトラストを実装するには、保護する必要のある重要な資産の周囲にマイクロ境界を確立する必要があります。これにより、攻撃者のラテラル・ムーブメントを阻止して重要なデジタル資産にアクセスできないようにし、組織のリスクを低減します。

境界型のファイアウォールは、組織内部の水平方向のトラフィック量と複雑さに対処するようには設計されていません。この課題を解決するために登場したマイクロセグメンテーション・ソリューションは、サブネットやVRFのような従来のネットワーク境界ではなく、エンドポイントやアプリケーションのIDに基づいてアクセス制御を確立します。ただし、これらのツールにも課題があります。これまでのネットワークベースのマイクロセグメンテーションは、キャンパスやデータセンターのネットワークに一貫性のない断片化されたアーキテクチャをもたらし、セキュリティ・カバレッジのギャップと運用の複雑さにつながっていました。また、独自プロトコルの使用による特定ベンダーのソリューションへのロックインの問題もあります。一方、エンドポイントベースのマイクロセグメンテーションは、運用管理が煩雑になり、多様なエンタープライズ・エンドポイント間の移植性が低いため、組織の攻撃対象領域の多大な部分を除外することになります。

Arista MSSの標準ベースのマイクロセグメンテーション

アリスタのマルチドメイン・セグメンテーション・サービス(MSS)は、既存のマイクロセグメンテーション・ソリューションの弱点を克服し、ネットワークを効果的なゼロトラスト・ポスチャの基盤に置くための4つの重要機能を提供します。

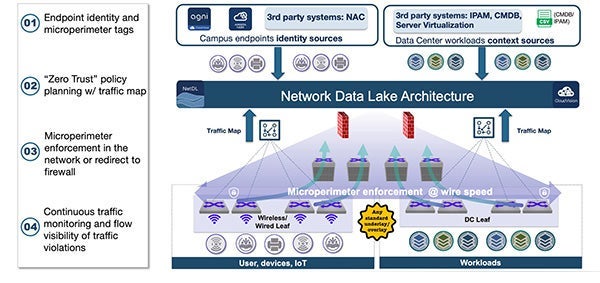

1. エンドポイントIDとマイクロ境界タグ

マイクロセグメンテーション戦略を計画する最初のステップは、エンドポイント、ワークロード、さらにはネットワークを特定のマイクロ境界タグに紐づけることです。Arista NetDLを搭載したCloudVision MSSは、外部ソースに接続してエンドポイントとワークロードを動的に識別してタグ付けすることで、マイクロ境界管理を自動化します。Arista MSSは、NACシステム、CMDBや、VMware vSphereのような仮想化インフラストラクチャ管理ソリューションなど、さまざまな外部ソースに接続できます。

2. トラフィック・マップを使用した「ゼロトラスト」ポリシー計画

ゼロトラスト・アーキテクチャの原則では、ネットワーク上のすべてのトラフィックにセキュリティ・ポリシーによる明示的な許可が必要です。ゼロトラスト・ポリシーを作成するには、ネットワーク上の既存のトラフィック・フローを完全に可視化する必要があります。そうすることで、ポリシーで適切なリソースを保護すると同時に、正当な業務のフローを妨げないようにします。Arista MSSは、ネットワークのさまざまな部分内および部分間のすべての通信をマッピングし、観測されたトラフィック・マップに基づいて信頼できる通信のみを許可する推奨ポリシー・セットを提供します。

3. ネットワーク内でのマイクロ境界の適用またはファイアウォールへのリダイレクト

次に、Arista MSSはゼロトラスト・ポリシーをEOS搭載ネットワーク・スイッチに配布します。スイッチは、ワイヤスピードの分散適用を自ら実行するか、トラフィックをステートフルL4-7インスペクション用にサードパーティ・ファイアウォールにリダイレクトすることができます。重要なのは、アリスタのスイッチベースの適用は、高度なタグ付けエンジンでハードウェア使用率を最適化し、スケーラビリティを最大化することにより、従来のACLベースのセグメンテーションに関連するTCAM枯渇などの課題を克服できることです。また、タグはスイッチ内部にあり、ネットワーク・インフラストラクチャ全体で共有されないため、Arista MSSは任意のマルチベンダー・ネットワークにシームレスに挿入できます。このアプローチでは、組織を単一ベンダー・ネットワークに強制する独自プロトコルも回避できます。

4. 継続的なトラフィック監視とポリシー違反の可視化

ゼロトラスト・ポリシーが展開されると、MSSはポリシー違反を監視し、ネットワークでドロップされた特定のフローを報告できます。これにより管理者は、正当だが新しいサービスが拒否されたときにゼロトラスト・ポリシーを更新したり、トラフィック・ルール違反を試みる特定のエンドポイントを監視したりするための重要な情報を得ることができます。

アリスタネットワークスは、運用を最大限に簡素化し、従来のホストベースまたはネットワークベースのマイクロセグメンテーション・ソリューションの限界を克服するように設計された、独自のマルチドメイン・マイクロ境界セグメンテーション・アーキテクチャを提供します。

Arista MSSは、エンタープライズ全体にわたるゼロトラスト・ネットワーキングのための包括的なソリューションを提供します。アリスタが提供するソリューションは、次のような独自の特長を備えています。

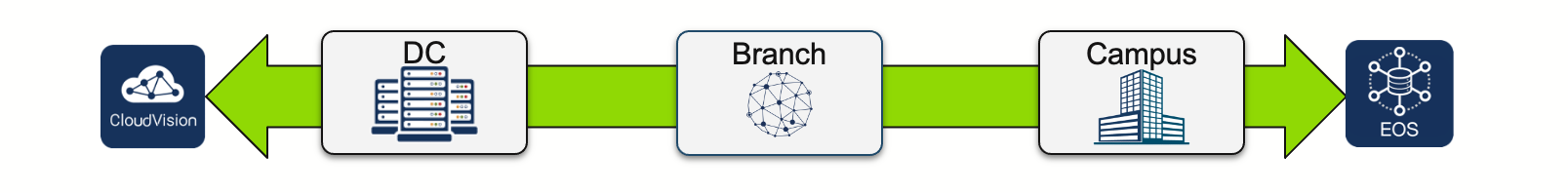

1. キャンパス、ブランチ、データセンターのマイクロセグメンテーションに対応する単一の運用モデル

すべてのスイッチング・プラットフォームに共通の単一のEOSバイナリ、単一のArista CloudVision®ポリシー・オーケストレーション・プラットフォーム、状態管理と監視のための集約されたネットワーク・データ・レイク(Arista NetDL™)インフラストラクチャに基づいています。

2. カスタム・プロトコルやカスタム・ハードウェアを使用しない標準ベースのネットワーキング

Arista MSSは、他のスイッチベースのマイクロ境界セグメンテーション・ソリューションとは異なり、カスタム・プロトコルやカスタム・ハードウェアに依存しないため、標準的なブラウンフィールド・ネットワークやマルチベンダー・ネットワーク(有線および無線)に統合できます。

3. カスタム・エージェントやカスタム・ソフトウェアを使用せず、あらゆるエンドポイントに柔軟に対応

MSSはエンドポイントやワークロードにソフトウェア・エージェントを必要としないため、マイクロ境界セグメンテーションをキャンパスからブランチ、工場、IoTエンドポイントや、データセンターの仮想ワークロードおよびベアメタル・ワークロードにまでシームレスに拡張できます。オペレーティング・システムや仮想化プラットフォームの制限はありません。

4. ゼロトラスト・マイクロ境界の管理の簡素化

CloudVisionは、ネットワーク・アクセス制御ソリューション、IPアドレス管理製品、ITサービス管理ツール、仮想化プラットフォームなど、さまざまなキャンパス・エンドポイントおよびデータセンター・ワークロードのIDソースと統合されます。このため、Arista MSSは、企業全体へID認識型マイクロ境界を動的に確立し、適用できます。

5. 「盲点」を排除したゼロトラスト・ポリシーの安全な展開

MSSは、Arista NetDLのデータを使用して、すべてのトラフィック・セッションのマップを生成し、観測されたトラフィック・マップに基づいてゼロトラスト・ポリシーの推奨セットを提供します。ポリシーが展開されると、MSSはポリシーに違反するトラフィックを継続的に監視し、監視とルール更新に活用するためにフロー情報をCloudVisionへストリーミングすることができます。重要なのは、MSSがNDR(Network Detection and Response)やEDR(Endpoint Detection and Response)など他のコンテキスト・ソースにも接続できることです。これにより、Arista MSSは、誤動作や侵害の可能性があるエンドポイントやワークロードに迅速に対応でき、必要に応じてそれらを分離して、侵害による組織への影響を最小限に抑えることができます。

Literature

- .Multi-Domain Segmentation Services for Zero Trust Networking - Data Sheet

- .ZTX-7250S MSS Traffic Mapper - Data Sheet

- .Arista ZTX Traffic Mapper - Software Deployment Guide

- .MSS Solution Brief

- .Arista Networks Multi-Domain Segmentation Service™ (MSS)

- .Campus Design For MSS

- .Zero Trust: Accelerating Your Maturity via the Network